STIR/SHAKEN y lucha contra el fraude telefónico

El framework STIR/SHAKEN proporciona un ecosistema de lucha contra el fraude telefónico, especialmente aquel que se basa en la suplantación del CLI, contribuyendo a recuperar la confianza sobre el canal de voz, al aportar evidencias sobre el origen de la llamada, y sienta las bases para el desarollo de ecosistemas de branded calling sobre RCD en los mercados en los que opera.

¿Qué significa STIR/Shaken?

Según la propia FCC, STIR/SHAKEN es un marco de estándares interconectados.

STIR/SHAKEN son las siglas de los estándares de Secure Telephone Identity Revisited (STIR) y Signature-based Handling of Asserted Information Using toKENs (SHAKEN) standards.

- STIR significa Identidad de Telefonía Segura Revisada (STIR) es un conjunto de estándares RFC que establecen un protocolo que permite generar y verificar una firma digital para la parte que realiza la llamada. Además, permite crear y verificar esta firma digital en diversas ubicaciones.

- SHAKEN significa “Manejo de Información Afirmada Basado en Firmas mediante Tokens” . SHAKEN especifica cómo implementar STIR en las redes de proveedores de servicios. Proporciona una arquitectura de referencia para SIP y un marco de gestión de certificados.

Esto significa que las llamadas que circulan a través de redes telefónicas interconectadas pueden tener su identificador de llamadas «firmado» como legítimo por los operadores de origen y validado por otros operadores antes de llegar a los consumidores.

STIR/SHAKEN válida digitalmente la transferencia de llamadas telefónicas que pasan por la compleja red de redes, lo que permite a la compañía telefónica del consumidor que recibe la llamada verificar que esta proviene efectivamente del número que aparece en el identificador de llamadas.

STIR/SHAKEN Arquitectura y componentes

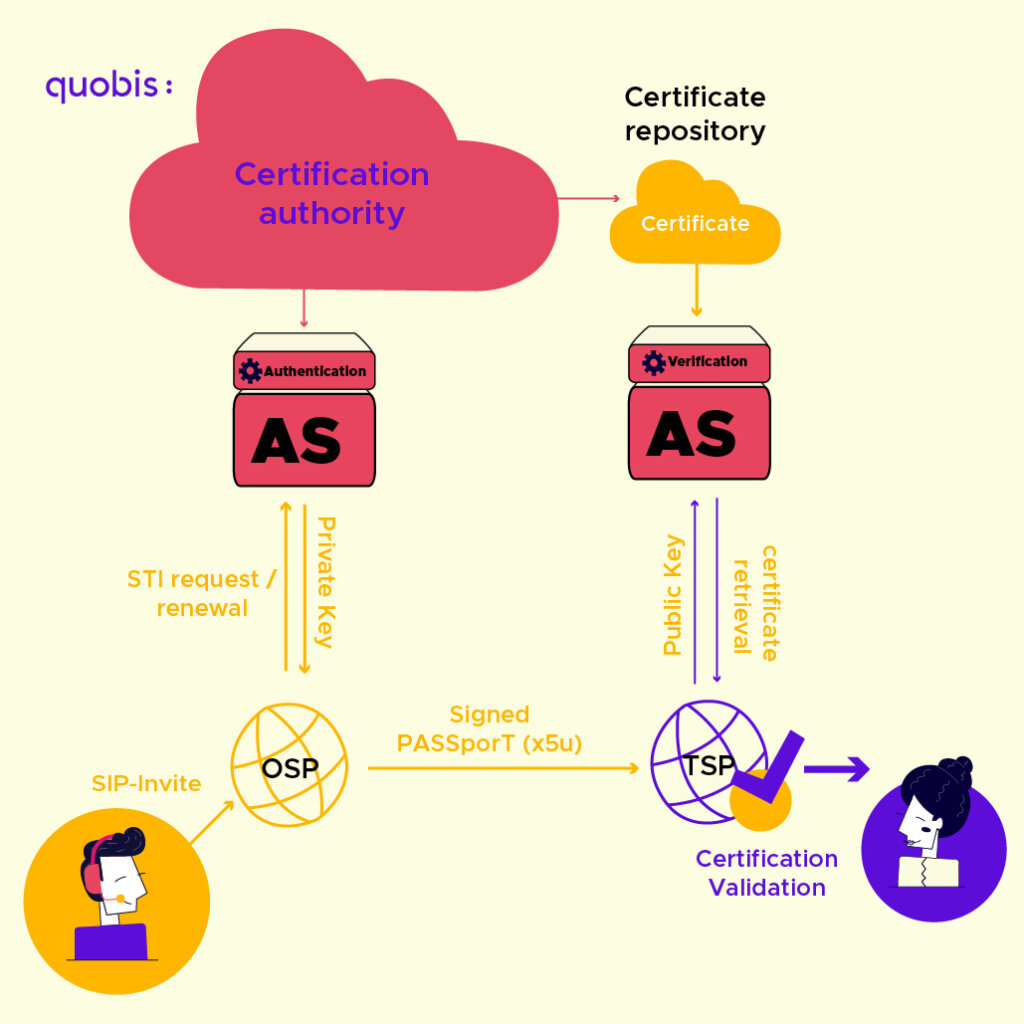

A alto nivel, la implementación de STIR/SHAKEN, requiere adaptaciones del lado originante y del terminante, así como el soporte de una infraestructura de certificados y gobernanza de dichos certificados.

En resumen la arquitectura consta de:

- Componentes de origen: el dispositivo del usuario y los elementos de red de origen, con un servicio de autenticación ( STI-AS) que firma las llamadas mediante credenciales.

- Componentes de terminación: el servicio de verificación (STI-VS) de la red de terminación que valida las llamadas.

- Componentes de gobernanza: un conjunto de autoridades de certificación (STI-GA, STI-PA, STI-CA.) que distribuye los certificados y garantiza la confianza vigilando el correcto uso de los mismos.

El usuario de destino podrá recibir en su dispositivo una indicación del nivel de confianza que la red otorga al número llamante (attestation).

¿Cuáles son las limitaciones de STIR/SHAKEN en la lucha contra el fraude telefónico?

Arquitectura diseñada para Internet: solo funciona en redes SIP/IP (VoIP o VoLTE)

STIR/Shaken está diseñado para redes SIP, no es compatible con redes legacy “no-IP”.Necesita transmitir una firma digital y también una cadena de certificados que pueden requerir 1 o 2 kilobytes que excedería la capacidad de las redes tradicionales debido a su ancho de banda.

Esto puede provocar que llamadas legítimas, por el simple hecho de partir de atravesar redes TDM (PSTN tradicional) pierdan los encabezados SIP que contiene el token, y no puedan transmitir ni validar la firma.

No autentica el «displayed Caller ID»

Aunque la FCC define STIR/SHAKEN como un estándar de la industria para la autenticación del “Caller ID”, lo cierto es que lo que todos entendemos como «displayed Caller ID» es el nombre que aparece junto al número de teléfono (por ejemplo BANCO X), no es lo que autentica STIR/SHAKEN.

En lugar de autenticar el Caller ID, lo que autentica es el número telefónico de origen (p.e 986441164), permitiendo afirmaciones como:

- Que el número es confirmado por un operador autorizado

- Firmado criptográficamente.

- Transmitido sin ser manipulado.

Ese nombre requeriría extensiones RCD, cuyo uso STIR/Shaken facilita pero no impone como parte del proceso de autenticación.

Carrier authentication technology

En la práctica sólo los carriers “conocen” y manejan las claves. De manera que ningún otro elemento de la red, como el dispositivo del usuario puede verificar la autenticidad del caller ID.

Etiquetado erróneo

Los carriers incluyen la etiqueta de “attestation” sobre la autenticidad del caller ID. El problema principal, es cómo distinguir spoofing legítimo e ilegítimo cuando no existe una base de datos de numeración común.

Los carriers pueden demostrar que el llamante es auténtico con un nivel A o B (pero no con un nivel C) y solo un nivel A significa que el operador puede demostrar que el llamante tiene potestad para utilizar el caller ID que está empleando.

Sistema de confianza delegada en un tercero

STIR/Shaken depende de una infraestructura de claves públicas PKI gestionada por autoridades de confianza.

Esta autoridad de confianza no tiene la misma naturaleza en todas las implementaciones de STIR/SHAKEN:

- Por ejemplo en EEUU estas autoridades estarían definidas por el STI-PA y las STI-CAs,, que son entidades privadas entre ellas algunas Telcos (grandes Telcos) designadas directamente por la FCC, que actúa de facto como fuente de confianza en el ecosistema. El problema es que otras telcos más pequeñas, deben pagar a esas designadas por la FCC fees por los certificados.

- En Francia, el esta PKI está bajo la supervisión de la ARCEP con su plataforma MAN. Los roles de STI-PA y STI-CA se aglutinan bajo la supervisión de un ente público.

Estas diferencias, dan lugar a conflictos regulatorios y de soberanía tecnológica, ya que otros países no tienen porqué confiar o pagar por usar las mismas CAs.

Alternativas a STIR/Shaken todavía experimentales como el Caller ID Verification (CIV), proponen un ecosistema que no requiere a un tercero de confianza, además de permitir compatibilidad entre redes heterogéneas (IP y non-IP).

Problemas de seguridad y privacidad de STIR/SHAKEN

En términos de privacidad, hay ciertas cuestiones que están siendo ampliamente discutidas en relación con STIR /SHAKEN.

Cualquier llamada SIP al margen de STIR/SHAKEN expone una serie de metadatos, que pueden ser considerados información sensible (número de origen y destino, identificadores únicos de sesión, dirección IP del endpoint)… Como mínimo información del tipo “quien llama a quien” está expuesta, pero se trata generalmente de una información efímera, no firmada digitalmente y puede ser modificada por proxies SIPs (p.e. anonimizandose), por lo tanto la fiabilidad del dato es menor también para el atacante.

Al introducir mecanismos de autenticación y firma digital, se mejora claro está en términos de autenticación, pero eso tiene un costo para la privacidad ya que lo que antes era efímero ahora es permanente y verificable.

Al introducir más actores en el proceso, se multiplican los puntos en los que estos datos pueden ser almacenados (operadores, servicios externos, bases de datos), lo que facilita su registro y posible acceso indiscriminado, incluso legalmente.

La firma digital genera pruebas irrefutables de que la llamada ocurrió. Eso es útil contra fraudes, pero preocupante desde una perspectiva de la privacidad en caso de filtraciones de logs.

El JWT PASSporT puede ser almacenado, verificado y auditado a posteriori, incluso en llamadas no completadas o rechazadas, el token puede existir y dejar rastro.

Algunas propuestas sobre la mesa para atajar estos problemas de privacidad de STIR/SHAKEN son:

- Blind signing verification: un sistema de firma digital que permite a una entidad obtener un contenido certificado sin necesidad de revelar el contenido del mensaje.

- Deniable signatures:”firmas irrefutables”. Un tipo de firma digital que no puede ser repudiada por su creador a posteriori. Este tipo de firmas permitiría demostrar la autenticidad sólo al destinatario, reduciendo el riesgo de vigilancia por un tercero.

Penetración geográfica de STIR/SHAKEN

Dificultades de adopción por parte de los operadores más pequeños

Dentro de Estados Unidos el nivel de implementación entre pequeños operadores es mucho más lento y lastra al conjunto, ya que la información de los certificados puede perderse al transferirse a operadores menores.

En los primeros años se habla (Pindrop) de un 65% de fracaso, a la hora de entregar llamadas certificadas. En encuestas más recientes con unas 900 telcos enroladas en EEUU apenas se alcanza un 40% de éxito en presentar llamadas verificadas. Estos modestos datos unidos a la complejidad burocrática y operativa y a los costes de despliegue, está resultado desincentivandora para que nuevos mercados se sumen.

Despliegue internacional limitado

Por su parte STIR/Shaken requiere de un marco normativo que lo impulse, por lo que su alcance está limitado a esas regiones en las que existe ese marco.

| Pais | Autoridad que lo promovió | Fecha de implementación obligatoria |

| Estados Unidos | FCC (Federal Communications Commission) | 30 de Junio de 2021 |

| Canadá | CRTC (Canadian Radio-television and Telecommunications Commission) | *2021 |

| Francia | ARCEP (Autorité de Régulation des Communications Électroniques, des Postes et de la Distribution de la Presse) | 31 de diciembre de 2023(desde el 1 de octubre de 2024, los operadores deben bloquear llamadas que no complan con esta autenticación) |

Actualmente, STIR/SHAKEN no es compatible con llamadas internacionales

Incluso demuestra ciertas dificultades entre países que comparten una arquitectura similar como EU y Canadá o Francia.

El regulador de telecomunicaciones Irlandés “e Commission for Communications Regulation (ComReg)” declaró que no adoptarían STIR/Shaken como modelo de CLI authentication en 2023. Uno de los argumentos es precisamente la imposibilidad de autenticar realmente llamadas originadas fuera de Irlanda.

Tensiones geopolíticas e iniciativas soberanas

A nivel geopolítico, la apuesta por soluciones soberanas como el CHANKEN Chino, choca también con una propuesta marcadamente estadounidense, incluso a pesar del férreo lobby desplegado en otros mercados como el británico en el que se presupone una mayor influencia norteamericana. Ofcom, el regulador de comunicaciones británico, ha apostado en lo inmediato (2024) por reforzar la regulación en bloqueo de CLIs inválidos e implementar una base de datos centralizada de CLIs, dejando , eso sí, una posible reevaluación de STIR/Shaken tras la finalización de la migración de toda su red de telefonía a VoIP prevista para finales de 2025.

Las dificultades declaradas por las telcos en Francia, para el cumplimiento del plazo formal de adopción tampoco contribuye a visualizar un futuro próximo con una implementación masiva de STIR/Shaken en Europa.

Ya conocemos algunas alternativas, todavía en desarrollo como el VVP, que apuestan por una mayor descentralización a la hora de generar certificados, y un enfoque, al menos sobre el papel, más compatible con la internacionalización.